En esta ocacion explicare como podemos apropiarnos de una clave wifi con cifrado wep

para realizar el crackeo o mejor dicho auditoria a redes wifi necesitamos, una tarjeta wifi con soporte en modo monitor o modo promiscuo, anteriormente era toda una odisea conseguir una, pero actualmente la mayoria de los portatiles modernos ya tienen una nic inalambrica con soporte modo monitor.

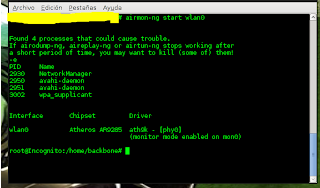

supongamos que nuestra nic inalambrica es la wlan0, para poder colocarla en modo monitor tendremos que usar el comando airmon-ng que viene en la suite aircrack-ng, en cuyo caso de que no se tenga instalada procedemos a instalarla de esta manera.

#aptitude install aircrack-ng -ycon el anterior comando le indicamos que realize la instalacion de aircrack-ng.

una vez finalizada la instalacion de aircrack, ahora si procedemos a activar el modo monitor de nuestra tarjeta wifi, con el siguiente comando.

#airmon-ng start wlan0esto nos dara como resultado una nueva interfaz de red la cual por defecto mayormente es mon0.

seguidamente ejecutaremos el siguiente comando, para poder observar las redes wifi, en cuyo caso que nos topemos con una con cifrado wep.

#airodump-ng mon0

Como podemos observar en la imagen nos hemos topado con una red wifi con cifrado wep.

Ya que como es un tutorial no se crackeara una cuenta verdadera por ello he ocultado la informacion de las rede inamabricas.

Una vez descubierta la red inalambrica con cifrado wep, procederemos a recolectar informacion, para este proceso necesitamos el ESSID que en este caso seria XXXX en aplicaciones reales vendria siendo en nombre de la red.

ademas de eso necesitamos la direccion mac de la red inalambrica en este caso la direccion mac del punto de acceso.

Para esta practica seria la 10:20:30:40:50:60 y para terminar necesitamos el canal por donde transmite la red en este caso es el canal 1

ya que sabemos todo esto ahora si ejecutaremos el siguiente comando que nos pondra en la escucha de los paquetes DATA los cuales necesitaremos una vez alcanzado los 10mil o 15mil DATA para decifrar la clave.

#airodump-ng -c 1 -w capturandodata --bssid 10:20:30:40:50:60 mon0

ahora abriremos otra consola con la cual realizaremos una asociancion a la red wifi para comprobar la conectividad de la red wifi con nuestra nic inalambrica

#aireplay-ng -1 0 -a 10:20:30:40:50:60 -h 00:11:22:33:44:55 -e XXXX mon0

donde

-1 indica el tipo de accion que realizara de nivel 0

-a representa la direccion mac del punto de acceso

-h representa la direccion mac de nuestra nic inalambrica

-e representa el ESSID de la red a atacar

mon0 la interfaz de red en modo monitor.

Una vez que nos hemos asociado satisfactoriamente, es hora de inyectar trafico de esta forma

#aireplay-ng -3 -b 10:20:30:40:50:60 -h 00:11:22:33:44:55 mon0

lo que lograremos al inyectar trafico es que los paquetes DATA aumenten con lo que en poco tiempo llegaremos a los 10mil DATa para poder decifrar la clave.

Una vez que hemos conseguido como minimo 10mil paquetes DATA abrimos una nueva consola y tipeamos el siguiente comando con el fin de que empieze a decirfrar la clave, hay que recordar que debemos estar en la misma direccion donde se creo el archivo caprutardata-01.cap

#aircrack-ng capturandodata-01.cap

al finalizar nos revelara la clave con lo que podremos acceder a la cuenta ahora solo falta desactivar el modo monitor de esta forma

#airmon-ng stop wlan0 && airmon-ng stop mon0

y con esto he finalizado una nueva entrada.